История термина и почему все вдруг заговорили о Сивилле

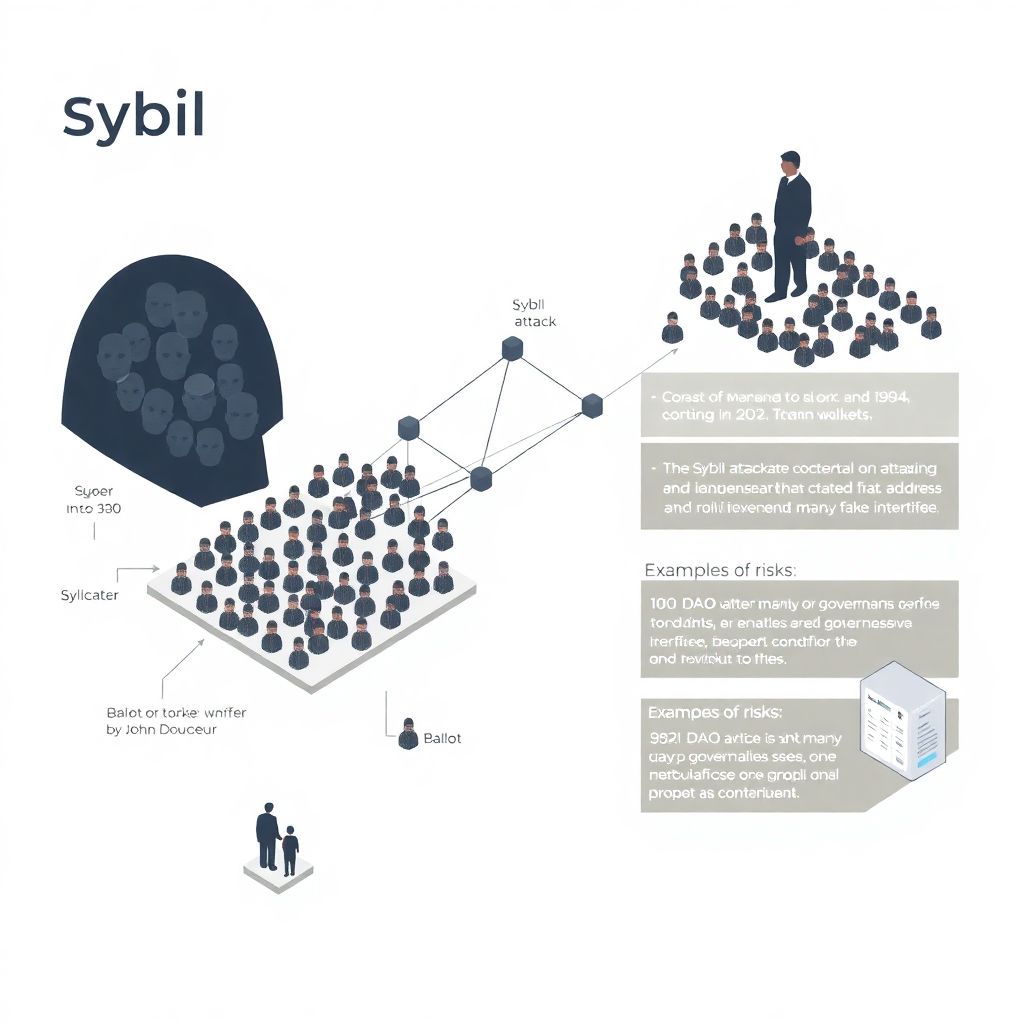

Термин «атака Сивиллы» появился задолго до хайпа вокруг крипты — в 2002 году его предложил исследователь Джон Дусе. Название взято из психиатрического кейса пациентки Сибил, у которой диагностировали множественное расстройство личности. Идея простая: в распределённой сети один человек выдаёт себя сразу за десятки и сотни «личностей». До 2010‑х это было в основном академической темой, но с ростом Bitcoin и последующим появлением Ethereum стало ясно, что блокчейнам тоже грозит такая манипуляция. В 2020‑е, особенно к 2025 году, когда DeFi, DAO и L2‑решения массово используют голосование и репутацию, вопрос, как именно работает Sybil‑атака и как с ней бороться, из теоретического превратился в практический и очень болезненный.

Атака сивиллы что это простыми словами

Если убрать научную мишуру, атака Сивиллы — это когда один игрок притворяется множеством независимых участников сети и за счёт этого получает несоразмерное влияние. Представьте онлайн‑голосование, где каждый аккаунт — один голос. В нормальном мире так и должно быть, но злоумышленник может насыпать себе тысячу «клонов» и продавить нужное решение. В блокчейнах это проявляется через кучу кошельков с одним и тем же владельцем, которые голосуют в DAO, фармят награды или спамят сеть. Классическая проблема: по адресу в блокчейне непонятно, стоит ли за ним живой человек или это десяток адресов, управляемых одним боту‑фермером.

Чем опасна Sybil‑атака для блокчейна и криптопроектов

Sybil‑атака сама по себе не обязательно ломает криптографию или консенсус, но она может разрушить социальный слой блокчейна. В децентрализованных голосованиях такие клоны искажают результаты: протоколы принимают невыгодные апгрейды, ликвидность перетекает в ненадёжные пулы, а гранты получают «подставные» команды. В DeFi это превращается в фарминг с поддельными идентичностями: один человек собирает львиную долю airdrop’а или стимула, который должен был равномерно разойтись по реальным пользователям. Для новых сетей риск ещё выше: если большинство нод принадлежит одному игроку, он может фильтровать транзакции, манипулировать мемпулом или навязывать сети свои условия, оставаясь формально «распределённым».

Инструменты и защита от sybil attack в криптопроектах

К 2025 году сформировался целый набор подходов и инструментов для защиты криптосетей от массового размножения фейковых идентичностей. Базовый уровень — экономические барьеры: чтобы управлять кучей аккаунтов, нужно тратить реальные ресурсы. Это стейки токенов, комиссии, залоги, которые делают атаку дорогой и менее выгодной. Второй слой — социальные и репутационные механизмы: от верификации личности до систем «душевных» токенов, привязанных к конкретному человеку. Третий слой — ончейн‑аналитика, которая отслеживает подозрительные паттерны: одновременное создание адресов, синхронные транзакции, поведение «ферм» кошельков. Вместе эти решения снижают риск тотального захвата голосования и распределения наград Sybil‑сетями.

- Ончейн‑аналитика (Nansen, Chainalysis, собственные скрипты для анализа графа транзакций);

- Протоколы децентрализованной идентичности (DID, ENS, Lens, World ID);

- Инструменты антибот‑защиты: CAPTCHA‑сервисы, rate‑limit, proof‑of‑humanity‑решения;

- Смарт‑контракты с лимитами на адрес, стейкинг‑модули, системы репутации;

- Мониторинг DAO‑голосований и алерты на аномальный всплеск новых голосующих адресов.

Пошаговый подход: как предотвратить атаку сивиллы в блокчейне

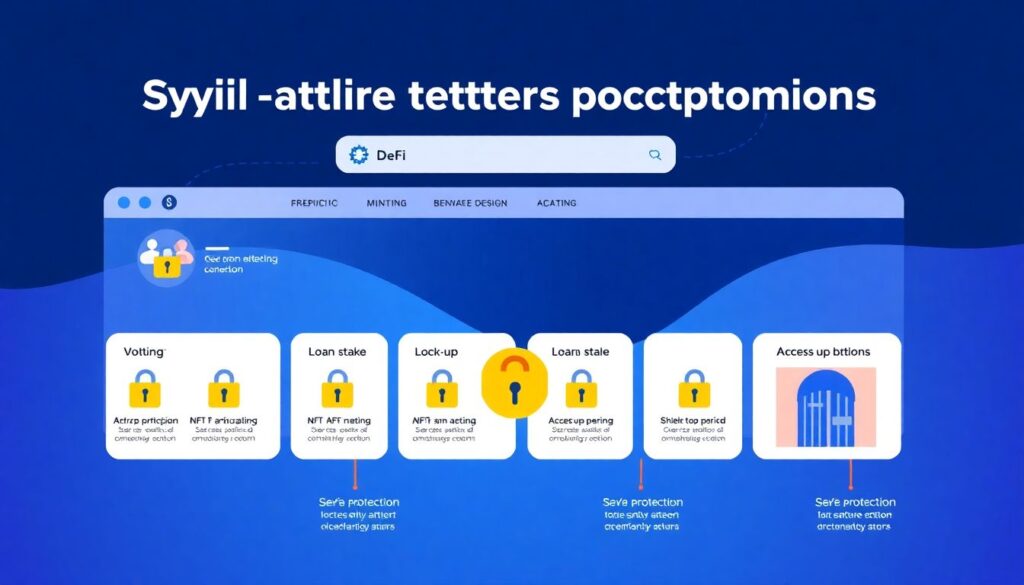

На практике защита от Sybil‑угрозы начинается ещё на этапе проектирования токеномики. Сначала команда определяет, какие действия в протоколе критичны: голосование, участие в airdrop, выпуск NFT, доступ к кредитам. Затем для каждой «точки входа» задаются барьеры: минимальный стейк, период блокировки, лимиты на один адрес. Дальше подключается аналитика: прописываются метрики аномалий и создаются дешборды, отслеживающие всплески создания новых кошельков и странные маршруты средств. Наконец, важен процесс реагирования: при срабатывании триггеров команда может заморозить выдачу наград, пересчитать результаты голосования или запустить дополнительную проверку подозрительных кластеров адресов, чтобы не дать атаке раскрутиться.

- Определите, какие действия в протоколе дают власть или деньги;

- Установите экономические и технические ограничения для этих действий;

- Подключите инструменты ончейн‑аналитики и алерты;

- Опишите в документации, как поступаете при обнаружении Sybil‑кластера;

- Проводите периодические «учения» — симулируйте атаку и проверяйте процессы.

Sybil attack в криптовалюте примеры и методы защиты

Из заметных кейсов последних лет можно вспомнить аирдропы, где один «фермер» получал тысячи токенов через пачку свежесозданных кошельков. Многие DeFi‑проекты 2021–2023 годов сначала щедро раздавали токены всем взаимодействовавшим адресам, а потом обнаруживали, что львиная доля ушла в несколько связанных кластеров. Ответом стали анти‑Sybil фильтры: учёт «возраста» адреса, разнообразия его активности, участие в разных протоколах. Во многих DAO при подсчёте голосов теперь применяют взвешивание по репутации или используют quadratic voting, который делает массовое клонирование кошельков всё менее выгодным. Так вырабатываются новые методы защиты, сочетающие ончейн‑данные и экономические стимулы против злоупотреблений.

Необходимые инструменты для защиты криптопроекта от атаки Сивиллы

Чтобы не ограничиваться голой теорией, полезно заранее собрать инструменты для защиты криптопроекта от атаки сивиллы и интегрировать их в архитектуру. Во‑первых, нужны аналитические панели: либо готовые сервисы, либо свои дашборды поверх нод и индексов. Во‑вторых, инфраструктура децентрализированной идентичности: от связки с официальными DID‑реестрами до простых привязок к соцсетям или email, если проект менее чувствителен к приватности. В‑третьих, модули смарт‑контрактов, поддерживающие стейкинг, репутацию и различного рода allowlist/denylist механизмы. Наконец, не стоит забывать об обычных веб‑инструментах: API‑ограничения, защита от ботов на фронтенде, мониторинг логов и система алертов.

Устранение неполадок: что делать, если Sybil‑атака уже началась

Иногда, несмотря на все меры, вы замечаете: адресов внезапно стало слишком много, а поведение подозрительно однообразное. Тут важно не паниковать, а включить режим «инцидент‑респонса». Сначала временно приостановите самые уязвимые механики — выдачу наград, голосования, доступ к лендингам. Затем используйте критерии кластеризации: общие исходные адреса, цепочки транзакций, единые шаблоны действий. На эту выборку можно точечно наложить ограничения, а заодно обновить правила фильтрации. После локализации атаки полезно провести постмортем: где защитный контур дал сбой, какие метрики не отработали, какие новые сигналы стоит добавить, чтобы в следующий раз схватить атаку на более ранней стадии и минимизировать ущерб.